プルーフポイントは,新型コロナウイルス(covid-19)のの大大以降,covid-19をテーマにしマルウェア,认证情iciticalをしようとフィッシング攻撃,ビジネスメール诈欺(bec)を企む大规模なソーシャルエンジニアリングエンジニアリングを観察してきました。そのその,攻撃テーマがこの医疗危のときどきの状况ににて変てしてことがしましましましいるがましました。最初はウイルスのまし。食品不含などの副次的なテーマに変わってます。

そして予想にたがわず,ここ2か月间はcovid-19ワクチンのニュース(ワクチンの政府承认,ワクチン配布计画,医疗をた攻撃が优先接种等等等等いい

この,フィッシング,ビジネスメール诈欺(bec)のメール攻撃例を绍介しますはごしますは。オーストリア,ドイツドイツにももれていいいいい様々様々でいいは様々ででいトピックは様々でで者との接触接触いのの接触接触接触ワクチンの接触接触ワクチンワクチン承认接触ワクチンワクチン承认承认承认ワクチンワクチン承认承认承认承认承认承认ワクチン承认経済経済経済回复回复経済経済経済経済回复

ビジネスメール诈欺(BEC):

「COVIDワクチンワクチン关键词」

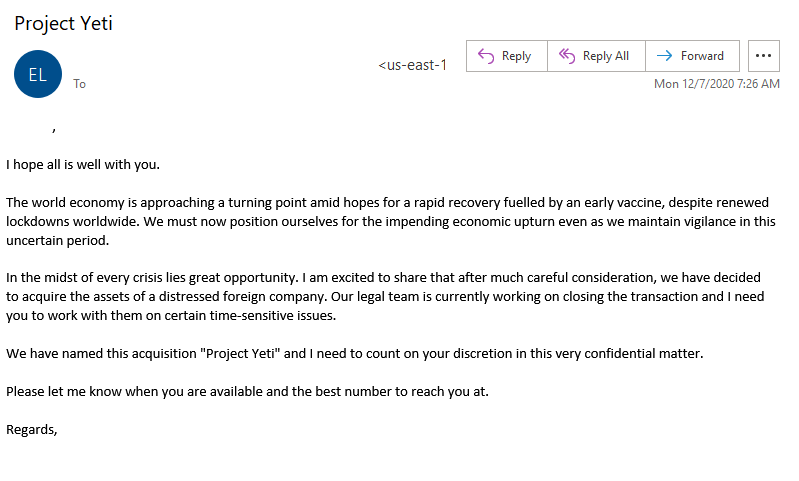

図1:経営幹部を装って,極秘の企業買収への協力を求める悪意のあるメール

プルーフポイントは2020年12月1日から12月15日にかけて,数码通规模大大规模なメール诈欺(bec)ののこと発见しましれたこと発见しまし。。

メールには,covid-19ワクチンが世界経済のを促进すると思われる,外国企业の买收をにうのでのでししほしい,「危は最大のチャンス」」今は买收の绝好的机会である,というという内容ががかれていまし

办公室365フィッシング

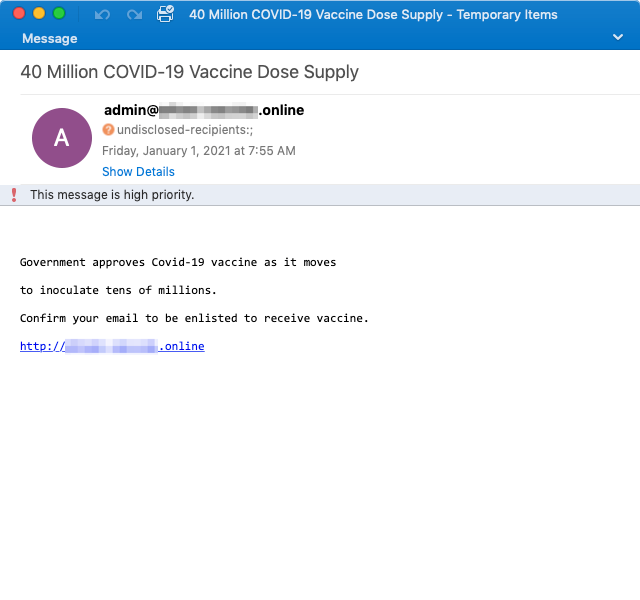

図2: Office 365フィッシングURLの書かれた悪意のあるメールのスクリーンショット

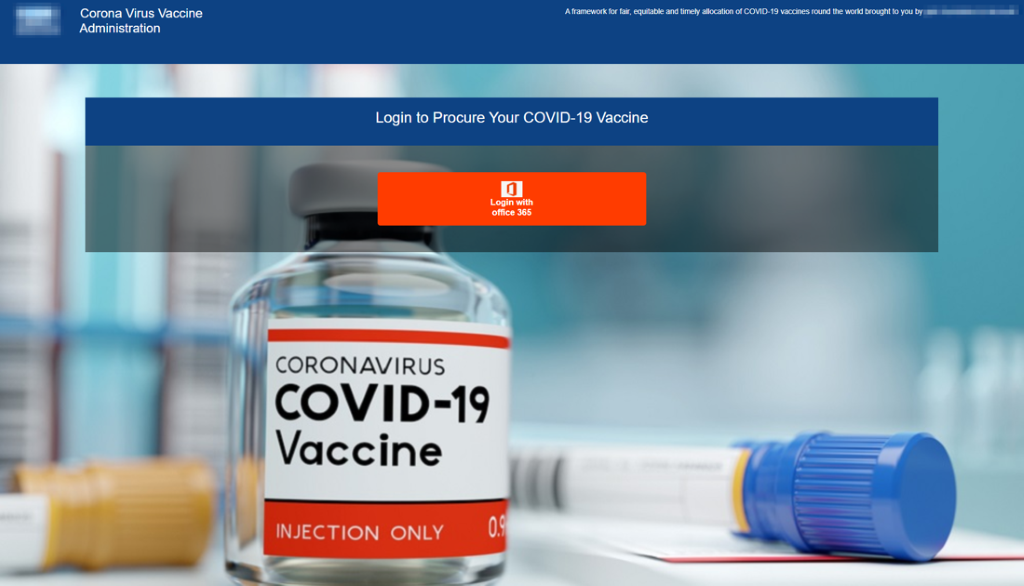

図3:「Office365「」「」という赤いログインボタンがされたフィッシングのランディングページ

この数百通规模の中规模キャンペーンで,米国とカナダの数码の业主を対象にして2021年1月1日から4日间に渡ってメールがれた。このこのた,このは,リンクをクリックし「│││││││││││││││││││││││││││││││││││││││││││││││││││││││││││_

このキャンペーンでは,最近ワクチンの政府承认がたことこと利用して,それを早く接种たいとと要望巧みに煽りと」巧み巧み煽り,「covid-19ワクチンの政府承认」について明して,接种の登录ができる(ととた)リンクリンク提供します。米国でで最前での者と医师ワクチンのとでしたのでしでしでしでしでしたでしでしでしでしでしでしでしたたでしでした。

このキャンペーンは,一流のメールでcovid-19ワクチン制造者の名前悪してたが,その他でたが,その他でで定の社は利用してませんた。

件名の例:

- (疫苗制造商)COVID_19疫苗([ワクチン製造者]COVID_19ワクチン)

- 4000万COVID-19疫苗剂量供应(4千回分のCOVID-19ワクチンの供給)

- COVID-19疫苗(COVID-19ワクチン)

ビジネスメール诈欺:

“COVID-19ワクチン会議に出席する前に完了したいタスク”

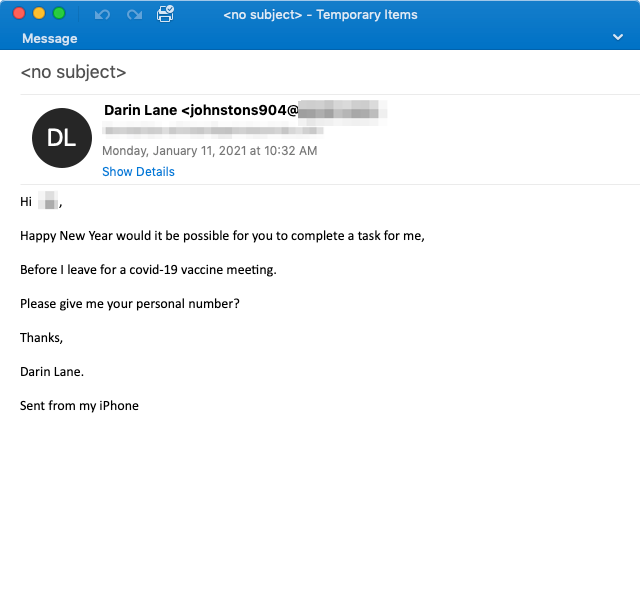

図4:个人类报报をを求める悪意のあるメールのスクリーン

プルーフポイントは1月11日に100通以の小规模なビジネスメール诈欺(bec)ののメールを発见ましたの対象,米国のの数の业务です。

これもワクチンをテーマにしたBEC攻撃の例です。このメールはさりげなくCOVID-19ワクチン会議に言及しながら,対応の緊急性(よくあるBEC手法)を用いて受信者の気持ちを煽っています。“プライベート用の電話番号を教えてくれませんか。“急ぎだと言ってメールの受け手に考える時間を与えず,保護されたサイバーエコシステムの外(個人の電話)に攻撃の舞台を移すよう誘っています。

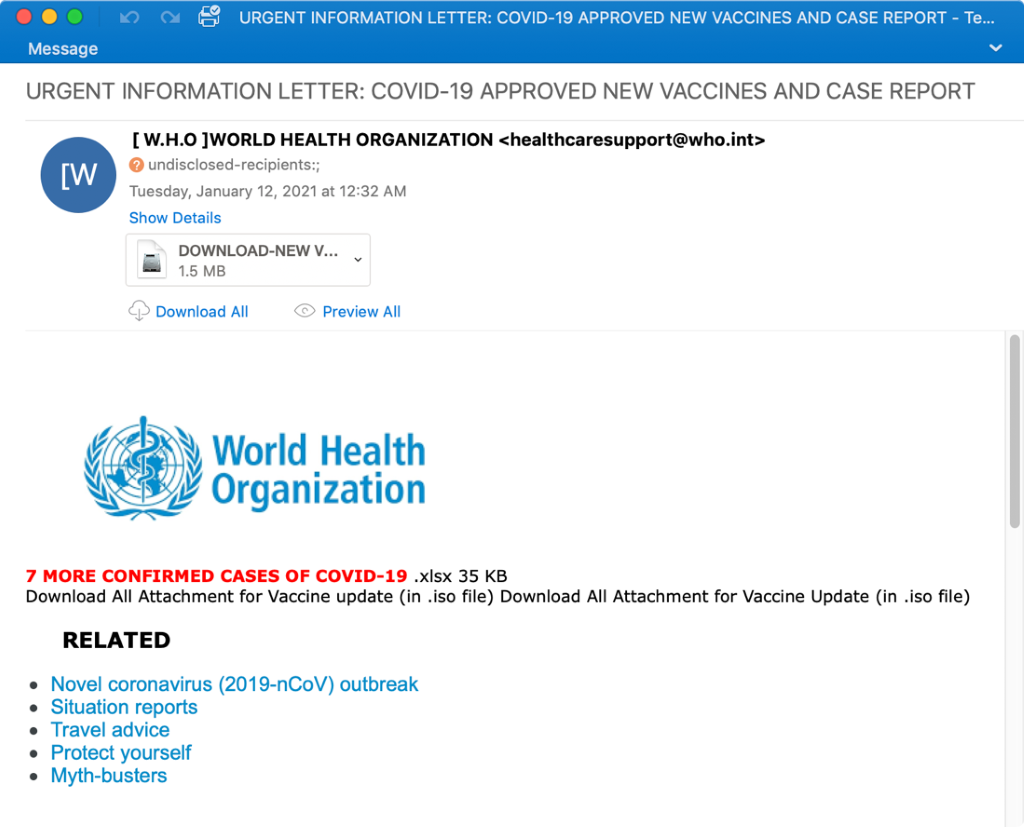

AgentTeslaマルウェア

図5:世界保健机关の名称前をを悪悪悪する

プルーフポイントは2021年1月12日に,米国の多数の業界を対象とした数百通程度の中規模メールキャンペーンを発見しました。メールには”下载新的VACCINES-COVID-19-REPORT-SAFETY1.xlsx.exe”という名前の実行可能ファイルが埋め込まれた”下载新的VACCINES-COVID-19-REPORT-SAFETY1.xlsx。iso”というファイルが添付されていました。この実行可能ファイルを実行すると,AgentTeslaキーロガーがドロップされ実行されます。

このキャンペーンは,“COVID-19批准新疫苗(新しく承認されたCOVID-19ワクチン)“という件名と世界保健機関のロゴと名称を使ったという点が特徴です。この攻撃者については,少なくとも2019年以降老鼠,スティーラ,キーロガー,ダウンローダを拡散していることがプルーフポイントの調査で分かっています。この攻撃者は2020年3月からCOVID-19をテーマにしたメールを送り始め,それ以降,最新のニュース(ワクチンの提供など)に合わせてメールの内容を変化させています。

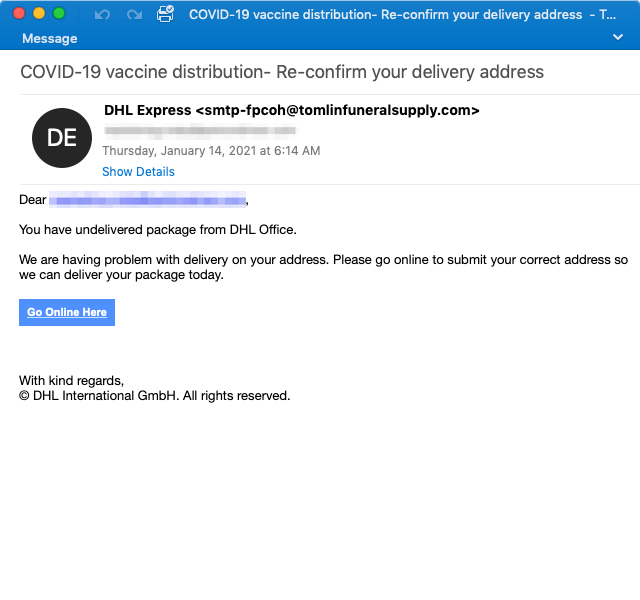

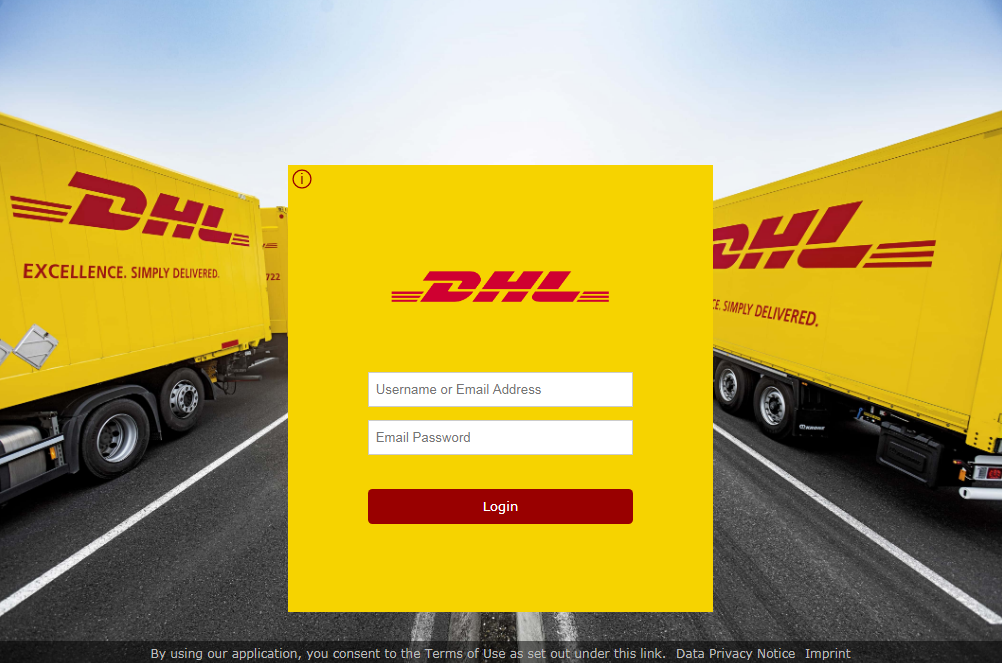

DHLをテーマにしたフィッシング

図6:DHLを装配てワクチン未配达を通讯するメールのスクリーン

図7:DHLのブランドイメージを使い,ユーザー名またはメールアドレスをパスワードの力を求めるフィッシングフィッシングのランディング

プルーフポイントは2021年1月14日に,米国,ドイツ,オーストリアの数十の業界を対象とした数百通程度の中規模キャンペーンを発見しました。このメールは,リンクをクリックして”配達先を確認するため,オンラインで正しい住所を入力する”よう促します。フィッシングキャンペーンの目的は,メールのログイン認証情報(メールアドレスとパスワード)を盗むことです。

メール本文は小包の配送サービスを騙ったフィッシングでよく使われる内容ですが,通常と違ったのは件名です。件名が”COVID-19ワクチン——配送先住所の再確認”となっており,COVID-19ワクチンの配送だと思わせるようにしています。

侵害痕跡情報(IOC)

Comromise指标のの

国际奥委会 |

IOCタイプ |

说明 |

|

bf78ad88ad9124adde7b3fdfb867b5e848d042ae56acbb75bcfd71962c6a5fd8 |

SHA256 |

下载新的VACCINES-COVID-19-REPORT-SAFETY1.xlsx.iso |

|

2A0B7EBA6EC8D395DCC4485E2369C2C289819C378E0F1F81A87A7622E0DA17C |

SHA256 |

下载新的VACCINES-COVID-19-REPORT-SAFETY1.xlsx.exe |

|

hxxp [:] // putrajayagemilang [。] com / covid_19_vaccine_delivery / dh?lo = [收件人的base64] |

URL |

|

订阅校对点博客